Cómo parte de mi preparación para el examen CWSP, en este post mostraré los conceptos básicos de una conexión inalámbrica por medio de 802.1x/EAP. En este ejercicio, utilizaremos PEAP.

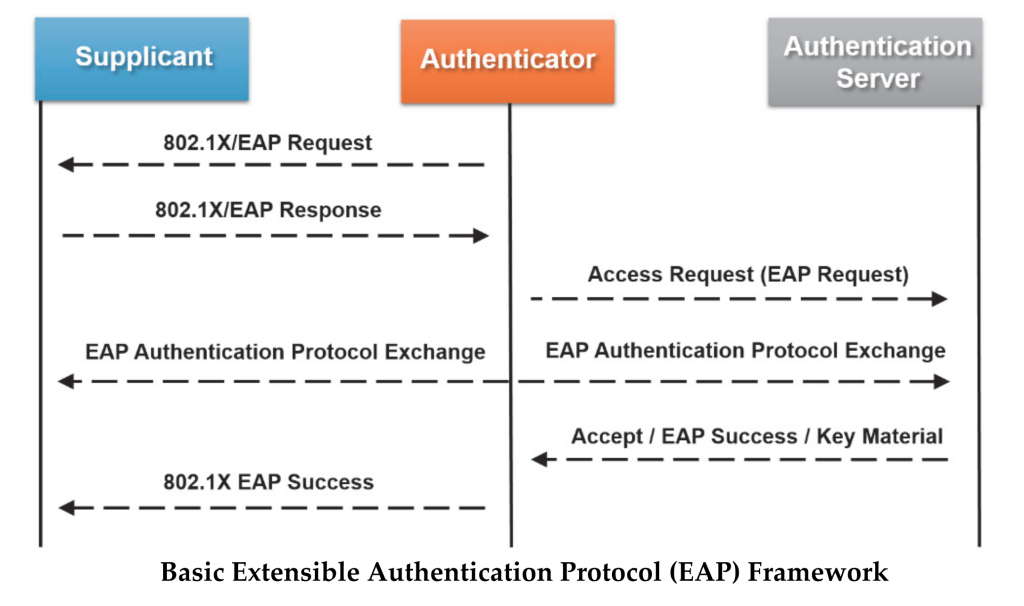

En la siguiente imagen mostraremos el flujo normal en una autenticación EAP.

- El primer paquete que vemos en el esquema es un paquete de tipo identity request que es enviado por el autenticador.

- En el segundo paquete se observa la respuesta por parte del cliente con un «identity response«. Este paquete contiene el username sin cifrar del usuario que desea conectarse a la red, después este paquete es enviado hacia el servidor de autenticación.

- El tercer paquete muestra una negociación entre el servidor de autenticación y el cliente inalámbrico, en donde se negocia el tipo de EAP a utilizar en la autenticación.

- Por ultimo, se envía un paquete en dónde se envia un «sucess» para poder continuar con el proceso de generación de llaves para el cifrado de tráfico unicast y multicast.

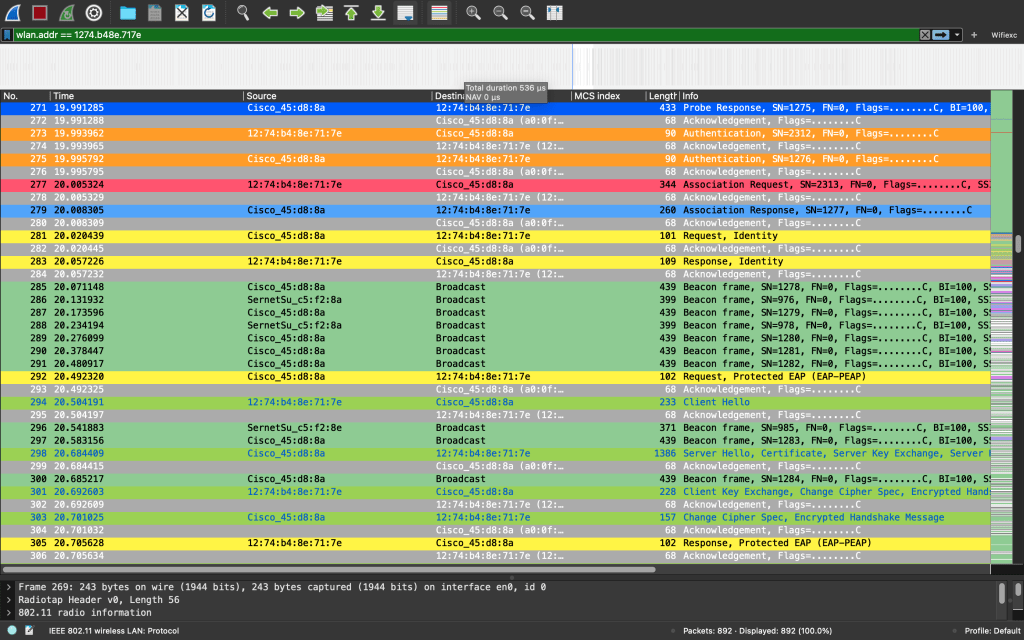

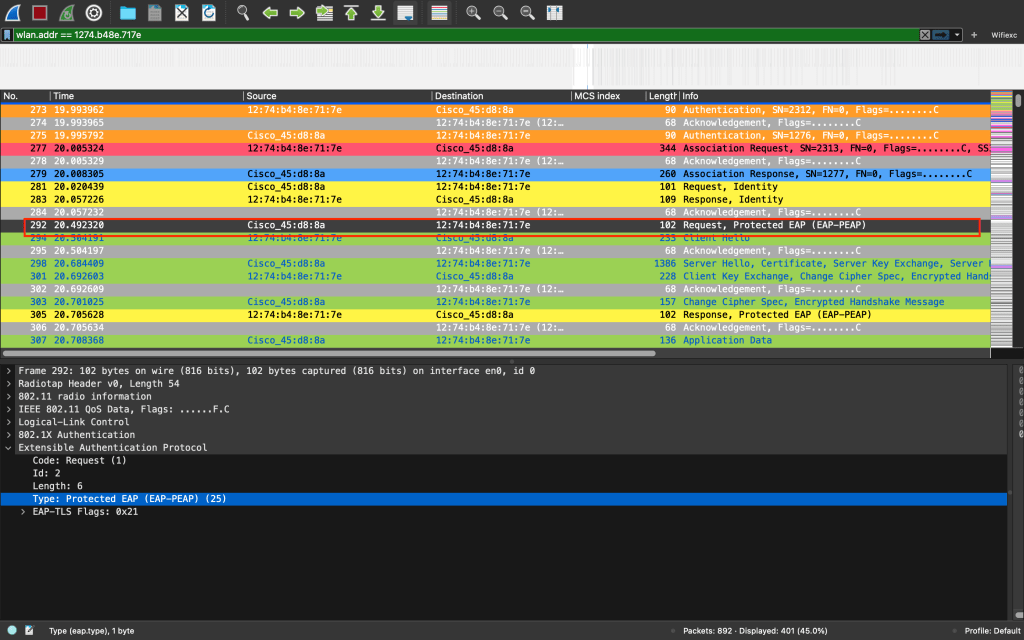

Ahora, veamos este flujo en una captura de Wireshark.

En este ejercicio, tenemos un cliente con una dirección MAC 1274.b48e.717e, la cual pertenece a un teléfono móvil. Para poder ver de una forma más rápida utilizaremos un filtro en Wireshark wlan.addr == 1274.b48e.717e.

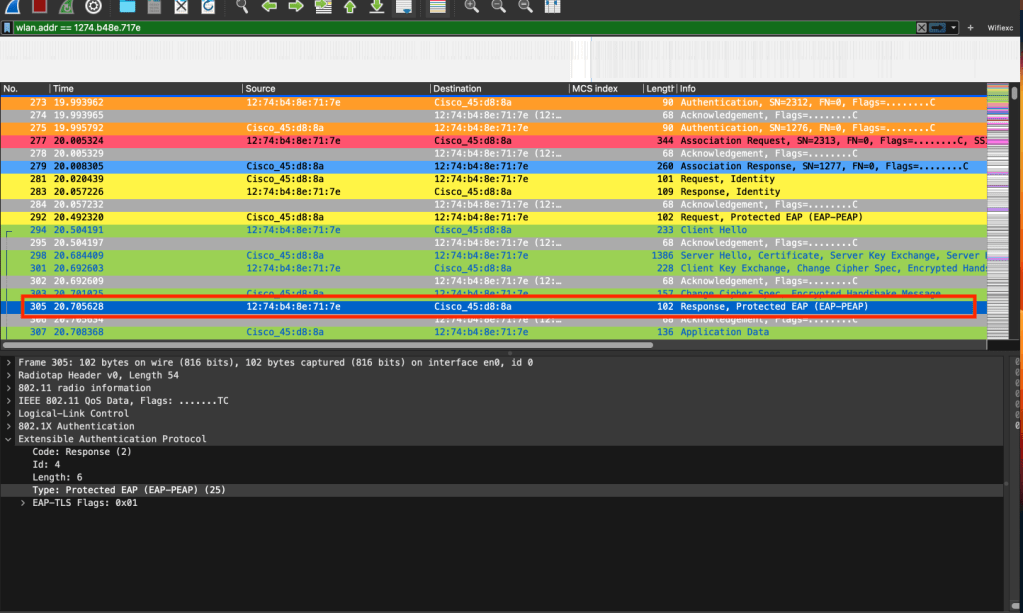

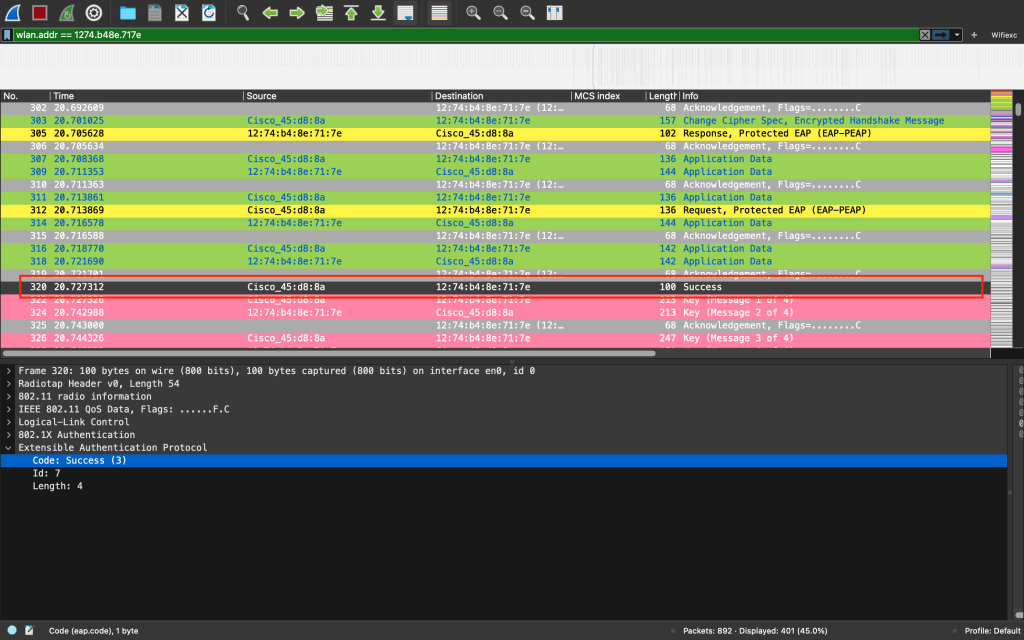

Prestemos atención a las filas: 281, 283, 292, 305 y 320.

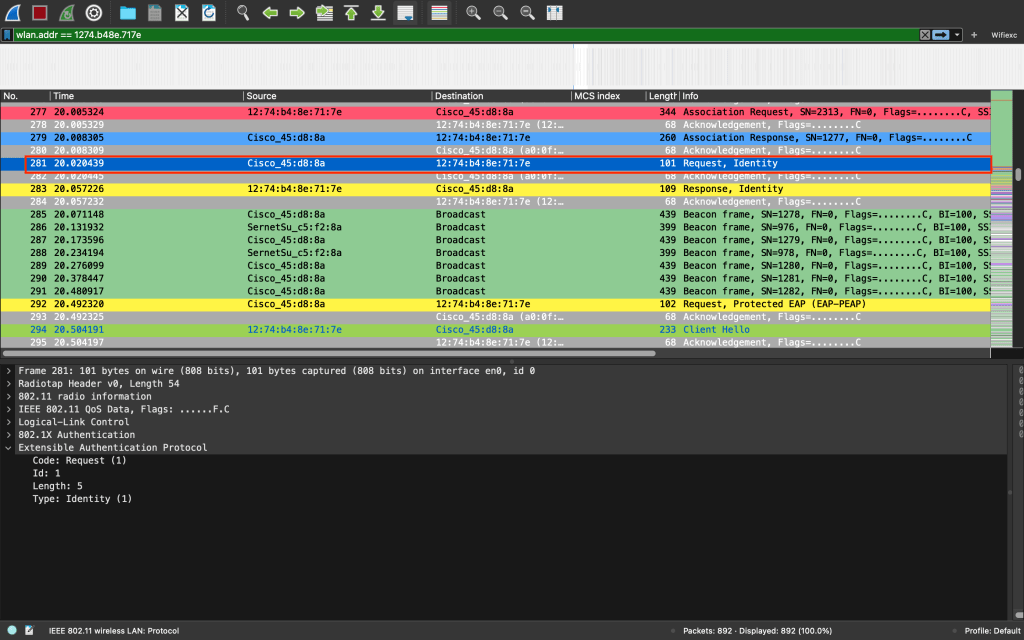

- En el paquete 281, vemos el inicio del flujo de autenticación con «identity request» enviado por el AP hacia el suplicante.

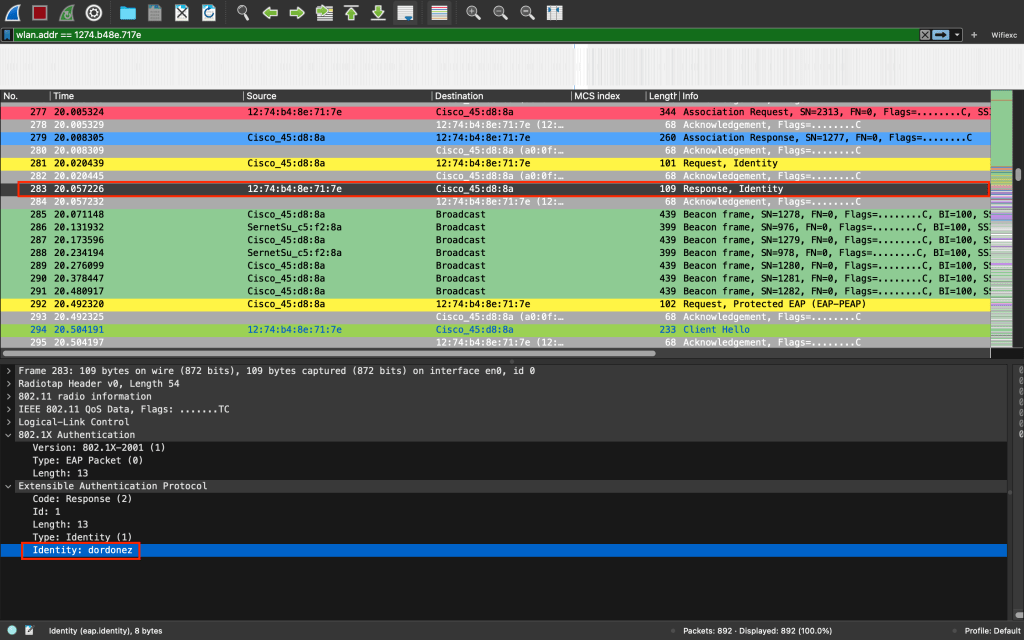

2. En el paquete 283, vemos la respuesta por parte del suplicante al AP (autenticador). También, podemos observar que se envían las credenciales del usuario en texto plano.

3. En el paquete 292, se comienza con la negociación del tipo de EAP a utilizar.

4. En el paquete 305 se observa la respuesta por parte del servidor de autenticación. (En este ejemplo, nuestro AP, también hace la función de AS)

5. En el paquete 320, por último encontraremos el mensaje de «success» que es enviado por el servidor de autenticación al cliente.

Es importante recordar que este negociación nos permite la creación de nuestra «Master Sesión Key» la cual es utilizada para poder derivar el resto de llaves que se utilizará para el cifrado de nuestro tráfico unicast, broadcast y multicast en el proceso de 4-Way Handshake.

Deja un comentario