Durante mis procesos de estudio por diferentes certificaciones como lo fue CWNA Wireless en su momento o CWNA siempre he sabido la existencia de 3 tipos de frames; Management, Control y Data / QoS.

Ahora bien, también mucho escuché del proceso de conexión de los clientes inalámbricos, en donde se realiza el intercambio de los siguientes paquetes:

- Probe Request.

- Probe Response.

- Authentication Request.

- Authentication Response.

- Association Request.

- Association Response.

La lista de paquetes arriba mostrada describe el flujo de conexión en un escaneo activo por parte del cliente inalámbrico y aunque propínate no existe paquetes de Authentication Request y Authentication Response, les llamaremos de esta manera ya que es el nombre utilizado en la mayoría de descripciones de estos procesos y no le hace daño a nadie.

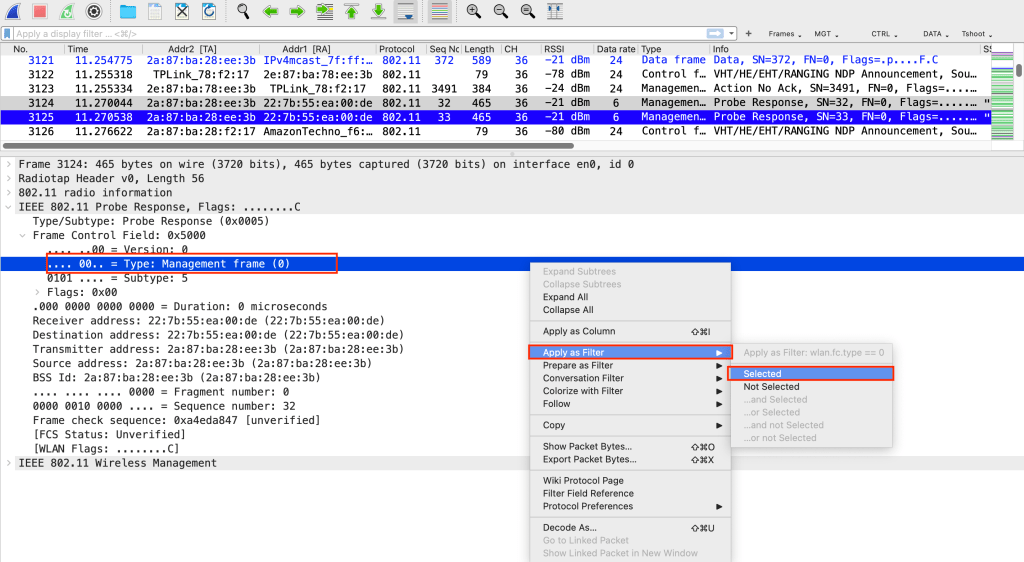

Ahora bien, siempre imagine utilizar un filtro que me permitiera ver el flujo de esta conexión en una captura de Wireshark, como el conocimiento que tenía en ese momento no era el mejor ( y sigo en proceso de aprender) busque un filtro que me permitiera ver todos los frames de management. Así que encontré este filtro:

wlan.fc.type == 0

Sin duda una de las cosas mas sencillas podría ser solo buscar en internet, pero comenzar a utilizar Wireshark, ver la información contenida en cada frame, es sin duda, para mi , la mejor manera de aprender.

Ahora, para poder buscar un frame de management especifico se puede utilizar los siguientes filtros:

| Filtro | Descripción |

| wlan.fc.type_subtype == 4 | Probe Requests |

| wlan.fc.type_subtype == 5 | Probe Response |

| wlan.fc.type_subtype == 11 | Authentication |

| wlan.fc.type_subtype == 0 | Association Request |

| wlan.fc.type_subtype == 1 | Association Response |

| wlan.fc.type_subtype == 8 | Beacons |

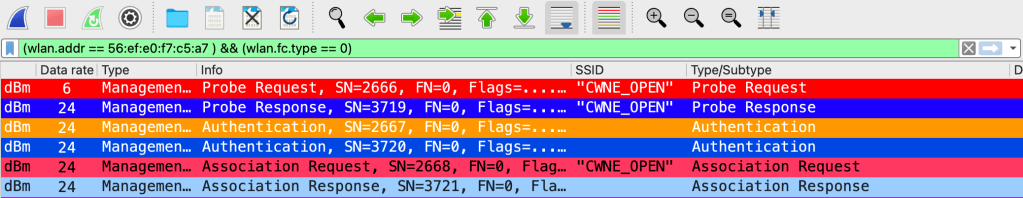

Ya puedo ver todo los frames de management que cruzan por el canal seleccionado de escucha, pero necesito algo más especifico, si quiero ver el proceso de conexión de un un cliente inalámbrico, entonces a mi filtro le podría agregar la dirección MAC de mi dispositivo y quedaría de la siguiente manera

(wlan.addr == 56:ef:e0:f7:c5:a7 ) && (wlan.fc.type == 0)La primera parte incluye todos la dirección MAC de mi dispositivo inalámbrico y la segunda parte incluye todos los frame de management

El resultado se muestra en pantalla, en donde podemos ver el flujo de los 6 paquetes que toman participación en el proceso de conexión interno.

En este ejemplo particular, la captura hace referencia a una red abierta sin autenticación, por ello no puedo agregar en este ejercicio, una filtro para los paquetes de EAPOL ya que no utilizamos ningún tipo de seguridad.

Pero imaginemos el siguiente escenario, un cliente nos llama por que hay un usuario que no logra conectarse a la red Wireless, esta red tiene un PSK con WPA2. Un error muy común de problema de conexión de clientes es que, muchas veces escriben mal la contraseña de la red, si nosotros tomaremos una captura y no vemos el proceso completo de 4-Way Handshake y solo vemos hasta el paquete M2, entonces, muy probablemente nos estemos enfrentado a este escenario.

Ahora bien, ¿Cómo puedo utilizar un filtro para ver los paquetes de management y los paquetes de EAPOL de un cliente en especifico? Bien, el filtro que utilizaremos será este:

wlan.addr == 56:ef:e0:f7:c5:a7 and (wlan.fc.type == 0x00 or eapol)

Intenta realizar tu propia captura y comienza con los filtros para ir indagando toda la información contenida en ellos, sustituye la direccion MAC de mi cliente por el tuyo y prueba.

Deja un comentario